Practica 6.3. Funcionamiento de FreeNas

Instalar FreeNAS en VMvare (máquinas virtuales).

Aquí vemos unas capturas de imágenes de los pasos necesarios para una correcta instalación:

Seleccionar la opción Custom para elegir las opciones adecuadas:

Marcar la opción Installer disc image file(iso): y buscamos el lugar donde tengo guardado el archivo ISO con FreeNAS.

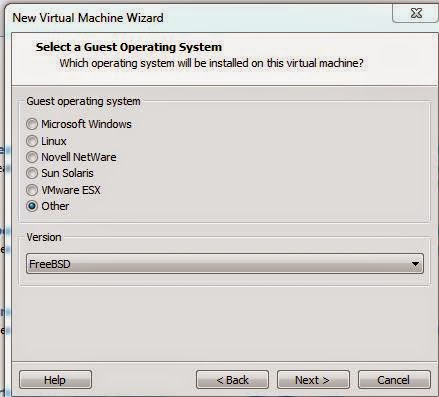

Seleccionamos el sistema Operativo adecuado, en mi caso FreeBSD:

Escribimos el nombre que tendrá la máquina virtual y el lugar donde quedará guardada:

Seleccionar el número de

procesadores que usará:

Seleccionar la memoria RAM que usará la máquina:

Elegir el modo de conexión de red de nuestra tarjeta de red:

Escribimos el tamaño que va a tener el disco duro donde se instalará freeNAS:

Crear dos discos duros además del que se crea en la instalación:

Marcar el tamaño que van a tener:

Arrancar la máquina desde la ISO:

Al arrancar la máquina virtual

con freeNAS, nos saldrá un cuadro, donde daremos a Intro para

seleccionar la opción por defecto de "1 Instalar / Actualizar a disco

duro / flash del dispositivo, etc”.

El siguiente menú, mostrará una

lista de todas las unidades disponibles, incluidas las unidades flash USB

insertadas que comienzan con "da".

Utiliza las teclas de flecha para

resaltar el dispositivo USB o compact flash y luego tab para OK y pulse enter.

FreeNAS emitirá un aviso, recordándole no instalar en un disco duro.

Una vez completada la operación, saldrá la siguiente imagen:

Pulse Intro y volverá al

primer menú (primera imagen de la instalación). Marque la opción "Reiniciar

el sistema 3" y pulse Enter.

Retire el CDROM (en máquina

virtual, es en configuración de la misma y hacer que no vuelva a instalar el

proceso anteriormente echo).

Arrancamos de nuevo:

Asegurarse de que el dispositivo

instalado de entrada arranque por primera vez en el BIOS para que el sistema

arranque desde él. FreeNAS ahora debería ser capaz de arrancar en el menú de

configuración de la consola.

Nos dará una dirección IP que

ingresaremos en un navegador web (IE, Chrome, Firefox, safari)

OJO porque en google Chrome no

funciona completamente. Usar Firefox.

Una vez ingresados en la

dirección IP de antes, nos saldrá una pantalla del FreeNAS:

1. Primero accederemos a

configurar una cuenta en el sistema:

El nombre “admin” y

contraseña será “admin” (por defecto) luego se puede cambiar por la que

se quiera.

Vamos a la

pestaña de configuración global, permite configurar la interfaz de

configuración no específicos de la red.

2. El dominio de nombre de host

se rellena automáticamente, pero se puede cambiar para satisfacer las

necesidades de la red local. Los otros ajustes son opcionales y pueden reducir

la seguridad de la FreeNAS del sistema (por lo que es accesible por Internet)

si no están debidamente protegidos por un firewall.

3. Los discos de almacenamiento

son independientes del sistema operativo FreeNAS, que en realidad no tienen un

NAS (Network-Attached Storage) del sistema hasta que se configuren los discos

por lo menos en un solo volumen.

Si hace clic en Almacenamiento

-> Volúmenes -> Auto volumen de importación, puede configurar

FreeNAS para utilizar una base de software de UFS o volumen de ZFS RAID.

Volúmenes son compatibles UFS GEOM bandas (RAID 0), UFS espejos geom (RAID 1),

UFS GEOM RAID3, así como piscinas existentes de ZFS. Si tiene un volumen RAID

por software existente, podrá seleccionarlo en el menú desplegable.

Una vez finalizada la importación

es posible que tenga que actualizar su navegador para que aparezca en la vista

de todos la lista de volúmenes.

La pantalla de volumen de

importación se utiliza para importar discos con sistemas de archivos existentes

para que puedan ser configurados para su uso por FreeNAS. Si hace clic en Importar

de volumen, verá la pantalla que se muestra:

Introduzca un nombre para el volumen,

utilice el menú desplegable para seleccionar el volumen que desea importar y

seleccione el tipo de sistema de ficheros en el disco. En este momento, es

compatible con la importación de discos que han sido formateados con UFS, NTFS,

MS-DOS, o EXT2.

4. Si tiene los discos sin

formato o si desea sobrescribir el sistema de ficheros (y datos) en los discos,

utilice la pantalla para crear volúmenes para dar formato a los discos deseados

en un volumen UFS o una agrupación de ZFS.

Si hace clic en Almacenamiento

-> Volúmenes -> Crear volumen, verá una pantalla

similar al ejemplo:

A continuación podemos visualizar

los volúmenes creados:

5. Ahora configuramos los DNS

para asociar una dirección IP del sistema. Después de configurar el DNS, no se

olvide de iniciar el servicio de DNS en Servicios -> Servicios de

Control.

6. Pasamos a configurar un servidor

FTP, usando nuestro, servidor, usuario y contraseña para poder conectarnos

desde freeNAS:

Nos concetamos a filezilla con el usuario

anonymous clave anonymous:

Y probamos a subir algún fichero al servidor.

7. Pasamos a configurar un CIFS,

protocolo de red que ofrece servicios de archivos (típicamente) para equipos

con Windows. Antes de configurar este servicio, debe primero crear sus acciones

en el uso compartido CIFS -> Acciones CIFS -> Compartir

Agregar CIFS. Después de configurar este servicio, vaya a Servicios ->

Panel de control para iniciar el servicio.

8. Procedemos a configurar SSH

para permitir pasar archivos por una red encriptada. Creamos una cuenta de

usuario para todos los usuarios que requieren acceso SSH en cuenta ->

Usuarios -> Usuario Agregar. Al crear usuarios, establezca su

directorio a la base de datos de volumen / que desea que tengan acceso.

9. Por último configuramos ISCSI,

si requerimos CHAP o CHAP mutuo debemos crear un acceso autorizado.

Veremos que lo hemos creado

correctamente: